Configuracion de las VLAN en un switch 2950

Primero que todo ya estando en el switch hacemos lo siguiente:

- enable

Nos metemos en modo de configuración , así:

- configure terminal

Le damos:

- vlan database

Y allí le damos el nombre a las vlan que vamos a crear por ejemplo:

vlan 100

vlan 200

Después nos metemos a cada una de las interfaces y allí le asignamos la vlan a la que va perteneces, así.

- interface fastethernet 0/2

y le damos:

- switchport access vlan 100

-interface fastethernet 0/4

- switchport access vlan 200

Y nos de volvemos al modo de configuración.

Para hacer que un puerto este en modo trunk, que es para que este puerto se comunique con todas las vlan que creas y se hace de la siguiente manera:

- tentras en el puerto que quiere que este en modo trunk por ejemplo:

- interface fastethernet 0/24

-switchport mode trunk

- switchport trunk allowed vlan 100,200, etc.

Y así se configura el switch con las vlan.

Después de haber configurado el switch pasamos al sistema operativo openbsd, estando allí se hace lo siguiente:

Para crear en DHCP con las VLAN hay que tener en cuenta que hay que crear interfaces virtuales para que el DHCP reparta diferentes tipos de direccionamiento por las vlan que se han creado.

Para crear las interfaces virtuales para las vlan en openbsd se hace lo siguiente:

- ifconfig vlan1 create

vlan1 = interface hija

- ifconfig vlan1 vlan 100 vlandev fxp0

vlan 100= nombre de la vlan a la que se le va asignar la interface

fxp0= interface padre

- ifconfig vlan2 create

-ifconfig vlan2 vlan 200 vlandev fxp0

Después se le asigna la direccion a cada una de las interfaces hijas , así:

- ifconfig vlan1 192.168.1.3 netmask 255.255.255.0 up

- ifconfig vlan2 172.16.2.4 netmask 255.255.0.0 up

Luego de crear las inrefaces se prosigue a configurar el DHCP de la siguiente manera:

Se modifica el archivo de configuración del DHCP que se llama dhspd.conf, así:

vi /etc/dhcpd.conf

Allí se le agregan las siguientes sintaxis:

subnet 192.168.1.3 netmask 255.255.255.0 {

option subnet-mask 255.255.255.0;

optión broadcast-address 192.168.1.255;

option routers 192.168.1.1;

range 192.168.1.0 192.168.1.20;

}

}

subnet 172.16.2.4 netmask 255.255.0.0 {

option subnet-mask 255.255.0.0;

option broadcast-address 172.16.2.255;

option routers 172.16.2.1;

range 172.16.2.1 172.16.2.20;

}

}

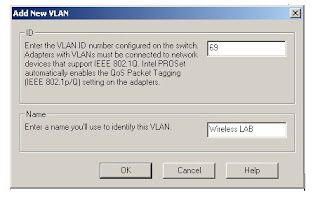

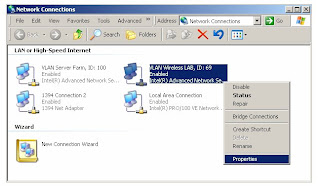

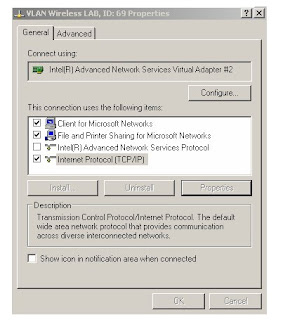

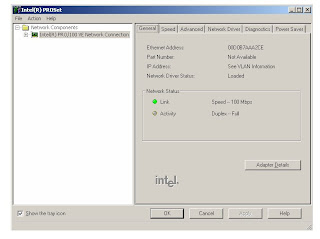

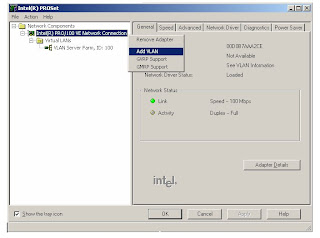

Al "Añadir nueva VLAN" aparece en la ventana . Introduce el ID VLAN que desea para esta interfaz , y luego darle un nombre que describe la función VLAN. En este caso, vamos a añadir 69 VLAN etiquetado

Al "Añadir nueva VLAN" aparece en la ventana . Introduce el ID VLAN que desea para esta interfaz , y luego darle un nombre que describe la función VLAN. En este caso, vamos a añadir 69 VLAN etiquetado